1. 绑定您的域名

本章节主要介绍如何配置绑定您的自定义域名,配置成功后将可以直接使用您自己的域名访问创建的站点和页面,对于品牌宣传和网站有更好的一致性,我们推荐您在生产环境绑定自己的官方域名。

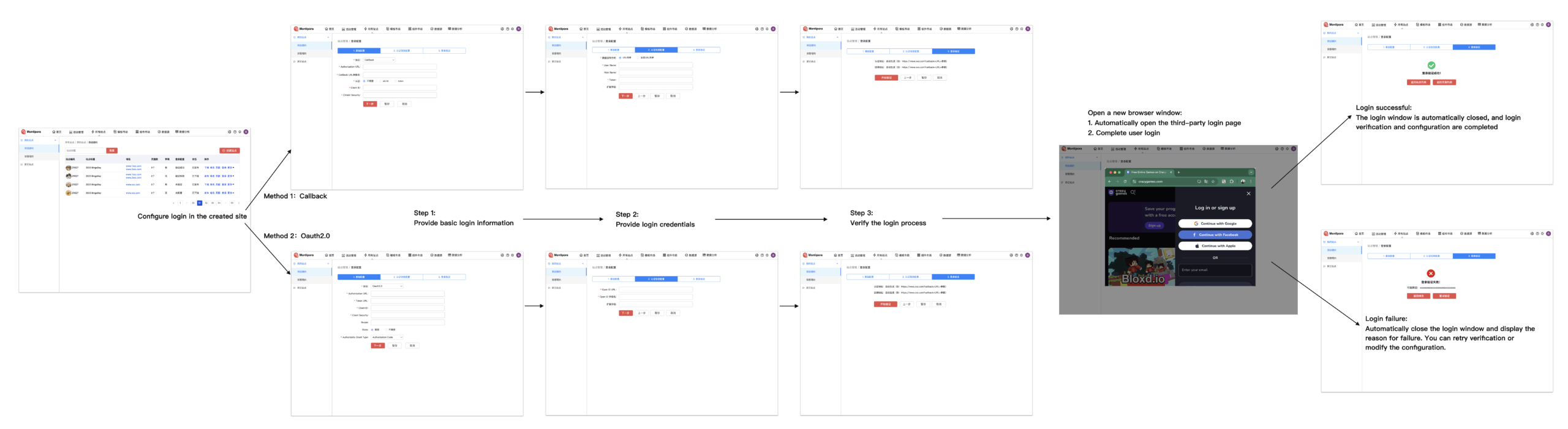

以下是具体的配置方式:

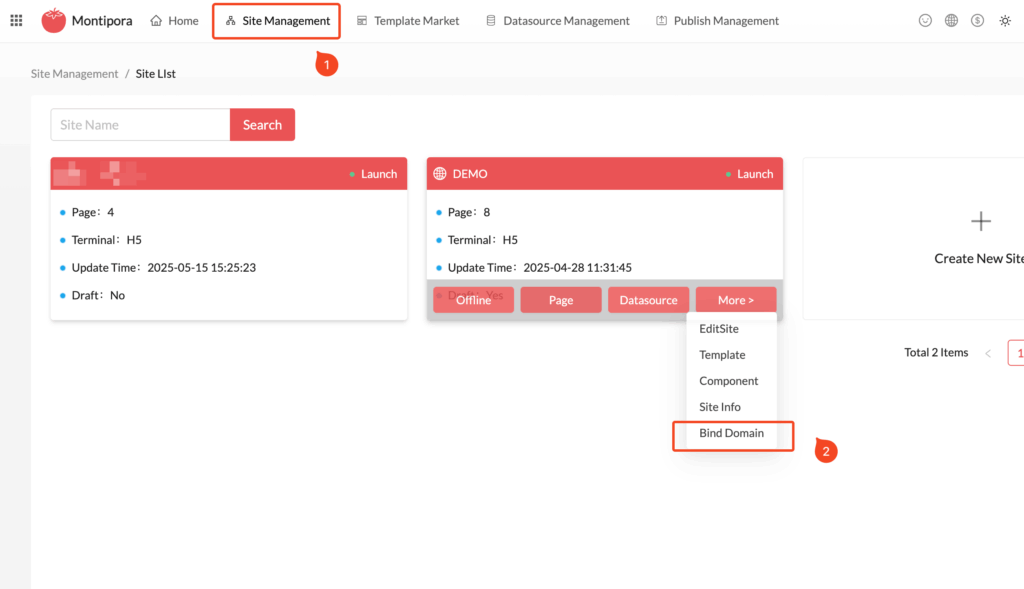

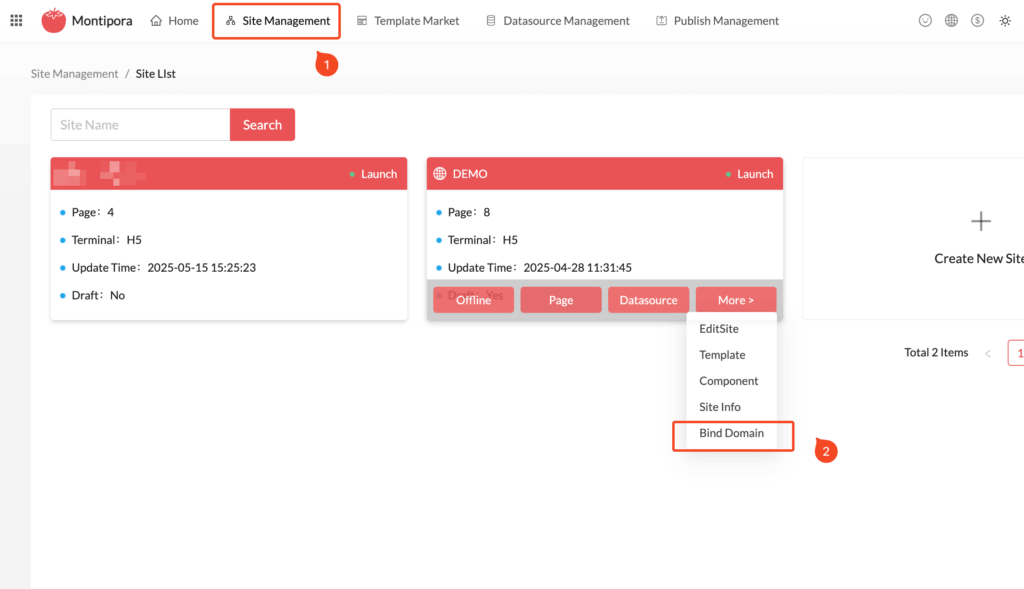

- 登录活动管理平台(https://page.coraool.com);

- 点击上方的站点管理(SiteManagement)菜单,选择您需要配置的站点,如果还未有站点那么需要创建一个;

- 点击

More选择域名配置(Bind Domain)菜单,进入站点的配置域名列表;

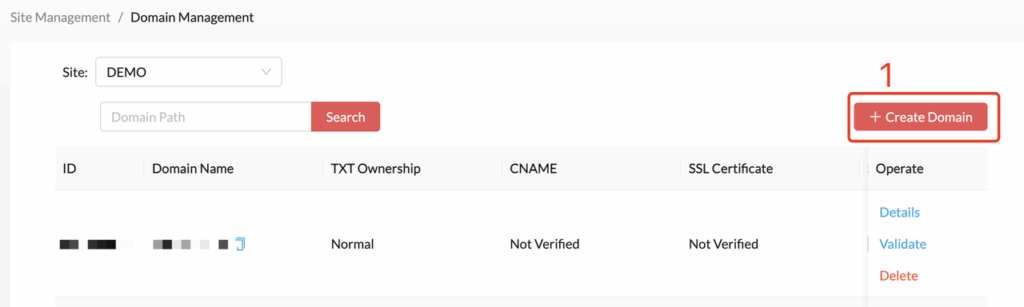

- 如果没有配置过域名,这里的列表为空或者有一条系统为你默认生成临时二级域名。可以点击右上角的

添加域名(Create Domain)绑定新域名,按向导流程添加,我们同时支持绑定多个自定义域名;

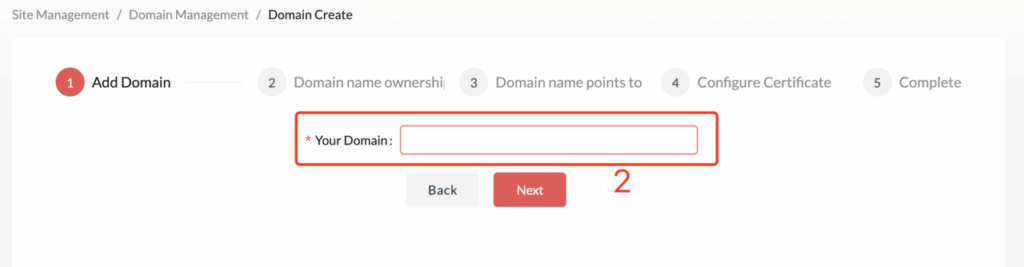

- 填写您需要绑定的域名,推荐为您的站点单独配置一个二级域名使用,比如您的域名是

example.com那么可以使用demo.example.com,需要和您在您使用的域名服务商的记录保持一致;

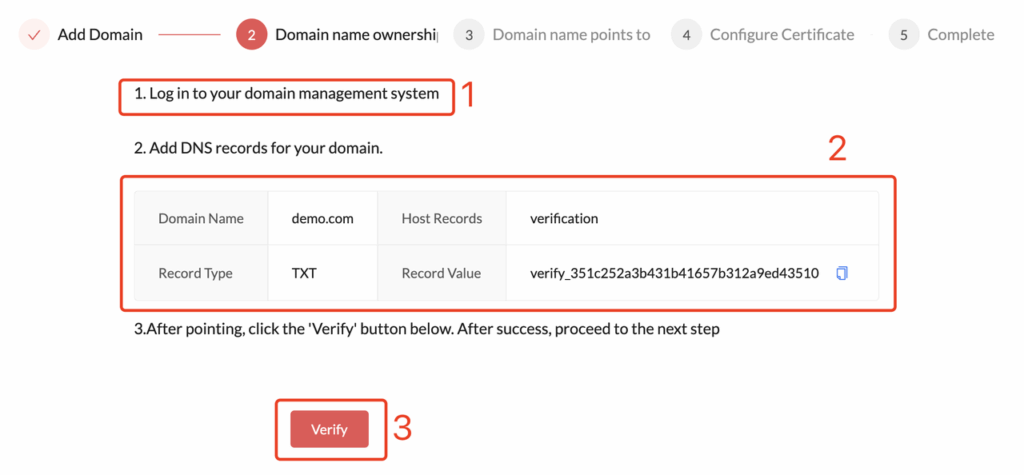

1.1 配置域名所有权

这个步骤主要用于验证您拥有指定域名的实际控制权,如果您不是技术人员,这里需要联系拥有权限的运维或者系统管理人员帮助你完成配置,配置的过程非常简单,具体如下:

- 您会在这个步骤中看到如上图所示的一个验证所有权记录表单;

- 根据您使用的域名提供服务商,需要在您的域名服务商中对应的域名中添加一条TXT记录,如图中的值为

verify_351c252a3b43**********新增一条DNS验证配置记录Record Type和Record Value,具体参考案例中对应的服务商; - 最后点击验证,验证成功会自动进入下一步;

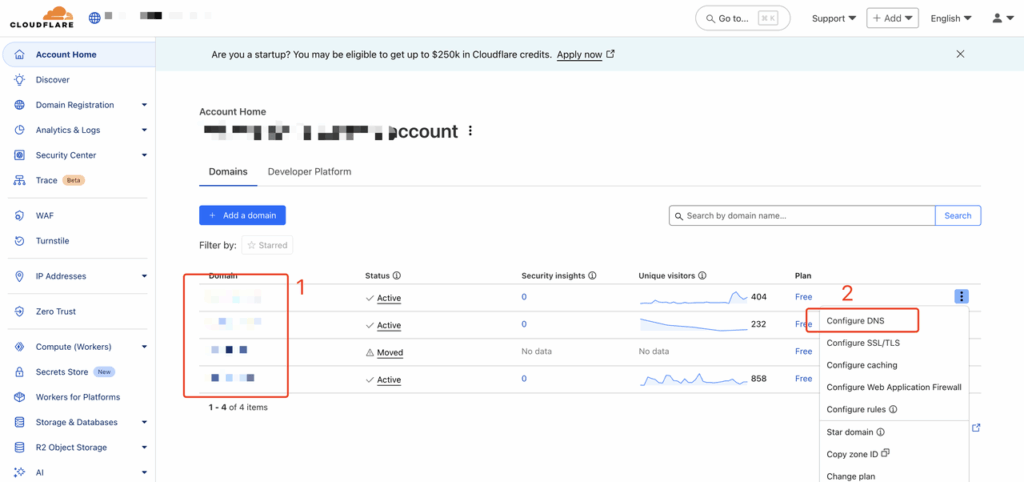

1.2.1 案例:Cloudflare配置方式

1.2.2 选择配置域名

- 登录Cloudflare平台(https://dash.cloudflare.com/)

- 确认要操作的域名,点击Configure DNS;

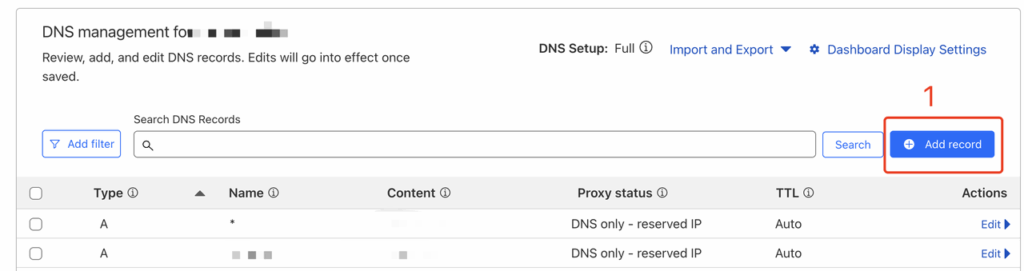

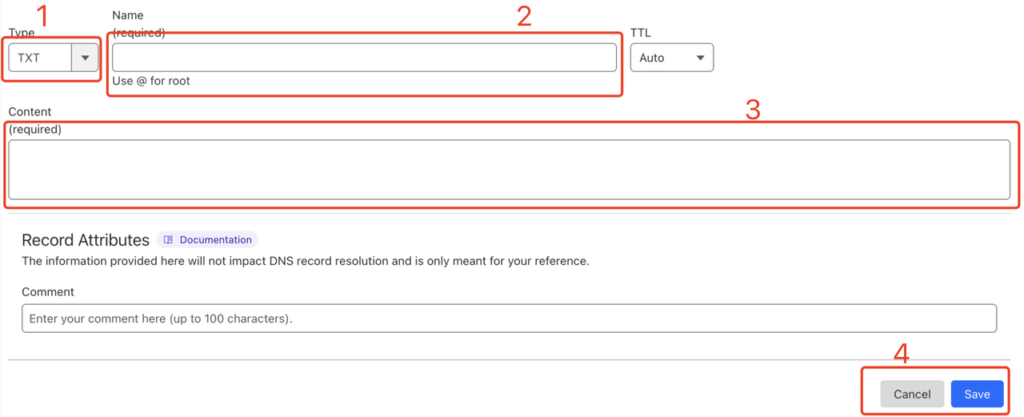

1.2.2 添加TXT记录

- Add record: 增加新的DNS;

- Type:选择 TXT类型;

- Name:输入内容,复制域名所有权验证页面上的

Host Records,需要保持一致; - Content:输入内容,复制把配置域名所有权里的

Record Value,需要保持一致; - Save:点击保存,完成创建;

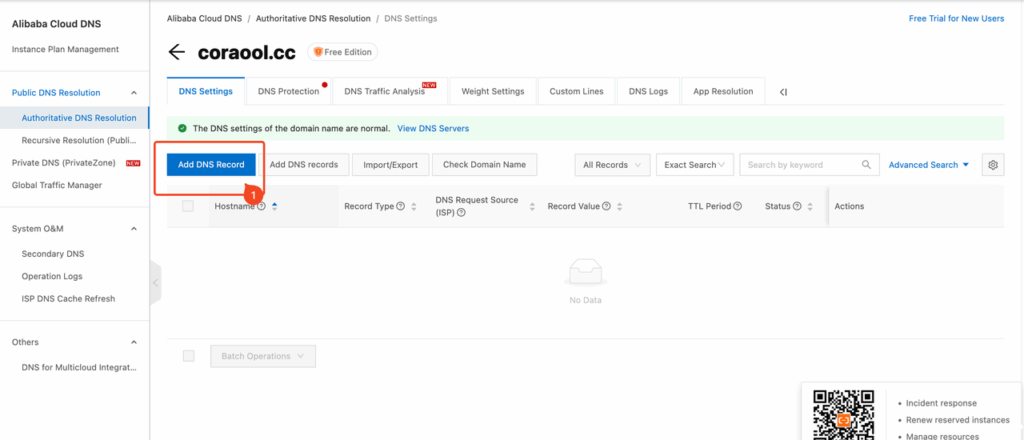

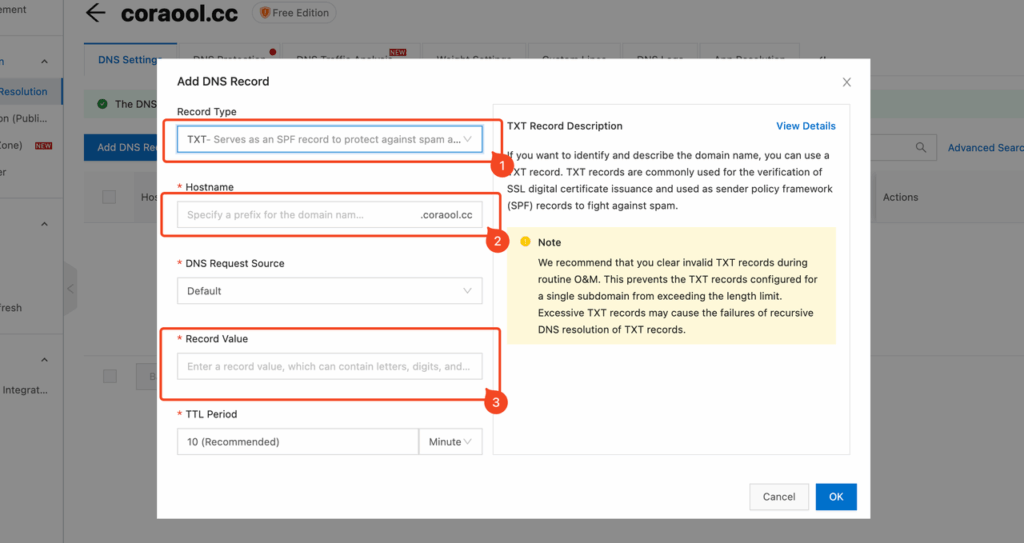

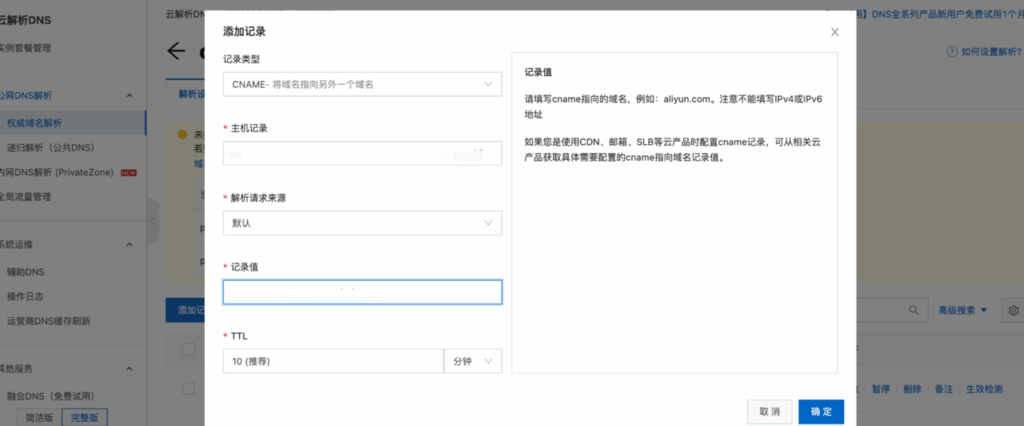

1.3 案例:ALIDNS配置方式

1.3.1 选择配置域名

登录ALIDNS控制台:https://dns.console.aliyun.com/

1.3.2 添加TXT记录

Record Type:选择TXT方式

Hostname:输入内容,复制域名所有权验证页面上的Host Records,需要保持一致;

Record Value:输入内容,复制把配置域名所有权里的Record Value,需要保持一致;

点击OK后,等待1分钟左右刷新域名所有权验证页面即可生效。

2. 域名CNAME绑定

目前我们的产品支持业内最为便捷无侵入式的CNAME绑定模式,绑定成功后您就可以直接让客户使用您的域名访问最终生成站点和页面。以下是具体配置方式:

- 如图进入域名绑定的

第三个步骤Domain CNAME Binding, 可以看到为您自动生成的CNAME记录; - 登录您的域名服务商系统,新增一条

CNAME记录,值为图示中的Record Value。不同的服务商实际配置略有不同,详细请参考下方对应的案例进行配置; - 完成后点击验证,验证成功则说明绑定成功。

2.1 案例:Cloudflare (Proxy模式)

如果您使用的是Cloudflare Proxy模式,那么是在新的代理路由模式下使用DNS而非传统的DNS,这里的配置需要有两个步骤,配置Cloudflare的Custom Hostname的证书认证和CNAME记录

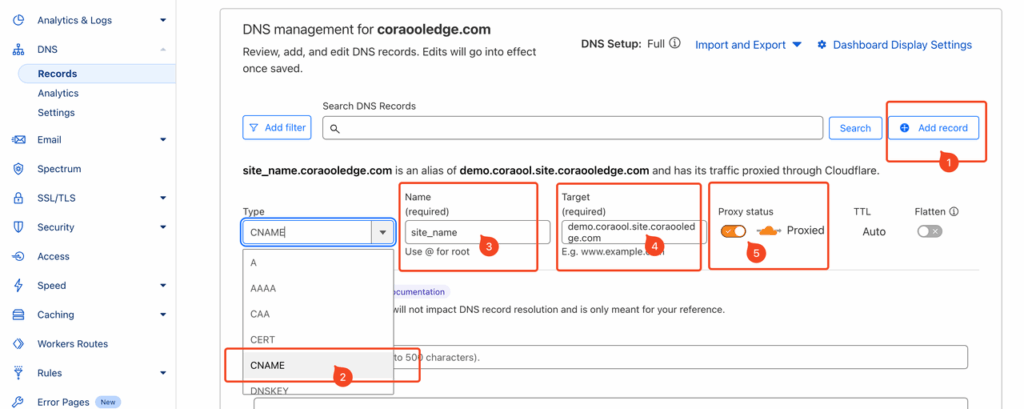

2.1.1 添加CNAME记录

登录到服务商系统,点击左侧菜单选择您的域名 -> DNS -> Record,然后点击Add Record添加一条CNAME DNS记录,按如图中方式填写

- Type:选择CNAME类型;

- Name:填写您将要使用的站点域名,如果是根域名可以填写为

@值; - Target:填写在

CORAOOL系统中生成的站点CNAME Record Value值; - Proxy Status:需要选择打开,为橙色。

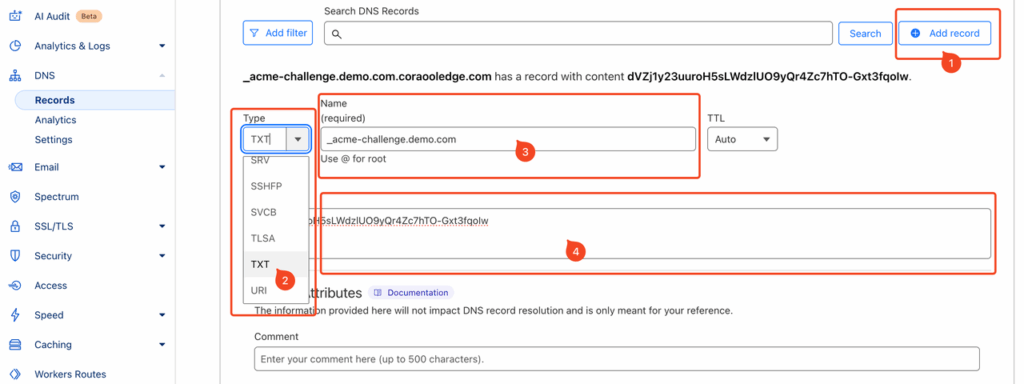

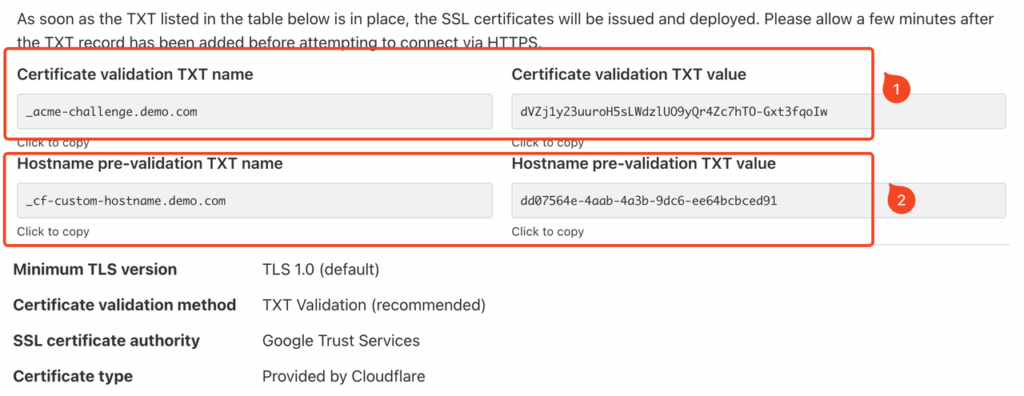

2.1.2 添加Cloudflare的Custom Hostname证书认证

在DNS的配置界面中,点击Add Record添加两条TXT DNS记录,按如图方式填写。

- Type:选择TXT类型;

- Name:即为在

CORAOOL绑定域名过程中生成的Certificate validation TXT Name,如图中的_acme-challenge.demo.com; - Value:即为在

CORAOOL绑定域名过程中生成的Certificate validation TXT Value,如图中的dVZj1y23uuroH5sL*******; Hostname pre-validation TXT name的记录值也是同样的方式

具体填写的记录值CORAOOL绑定域名过程中会自动生成,类似如下记录:

2.2 案例:Cloudflare (DNS Only模式)

如果您使用的是Cloudflare DNS Only模式,那么就和传统的DNS服务商一致。

2.2.1 添加CNAME记录

添加的方式和Proxy模式相同,

这里的主要区别是解析的方式不再走Cloudflare的流量转发,而只使用他的DNS解析功能。只需要将Proxy Status设置为Disable。

2.2.2 添加Cloudflare的Custom Hostname证书认证

这里的验证配置步骤同2.1.2内介绍的内容。

2.3 案例:ALIDNS

2.3.1 添加CNAME记录

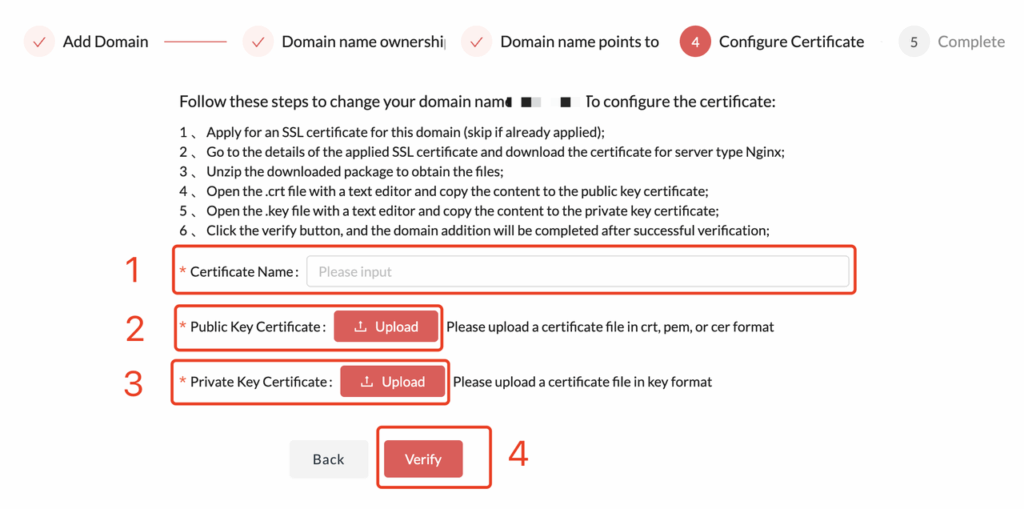

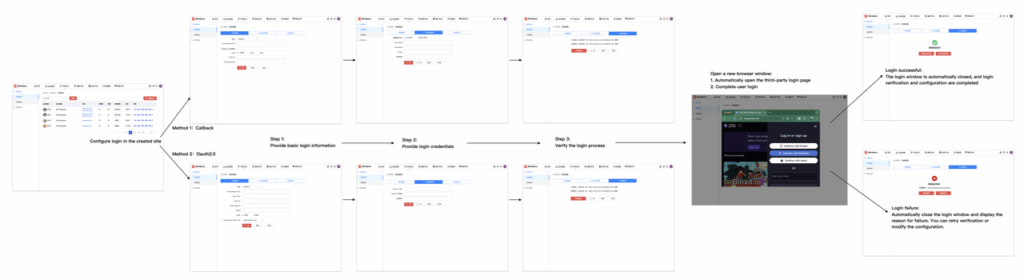

3. 配置HTTPS域名SSL证书

3.1 配置证书

如果您的站点需要启用HTTPS安全访问行为,那么这里就需要配置安全信任证书。当前为了加强客户的安全性,我们要求强制使用HTTPS,如果有特殊需求需要提供HTTP Only可以联系我们的工作人员。

- Certificate Name:这里的名称可以填写文本,主要用于备注,一般可以填写时间

2025-05 - Public Key Certifcate:SSL证书的公钥,参考对应服务商的案例获取,支持.crt/.pem/.cer格式,文件内容为文本格式;

- Private Key Certifcate:SSL证书的私钥,参考对应服务商的案例获取,支持.key格式,文件内容为文本格式;

- 点击Verify按钮后,验证成功即完成域名配置,正常10分钟后生效;

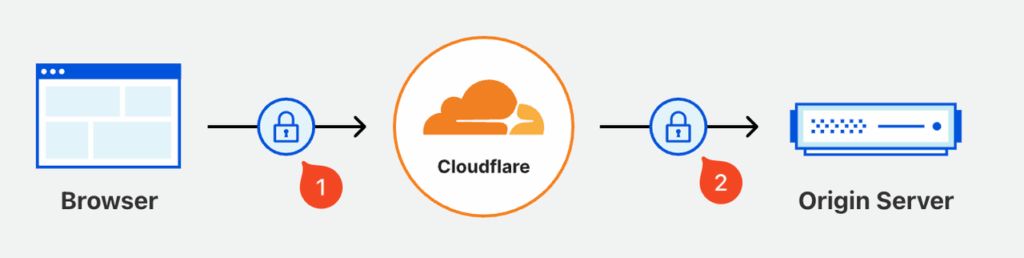

3.2 案例:Cloudflare(Proxy模式)

如果您当前使用的Cloudflare产品的代理访问模式,在该模式下分为两段连接包含两个证书:

- 直接的连接是用户和Cloudflare(一般为企业证书,付费);

- Cloudflare和服务提供者的连接(一般为内部证书,免费,由Cloudflare生成,一般有效期较长15年)。

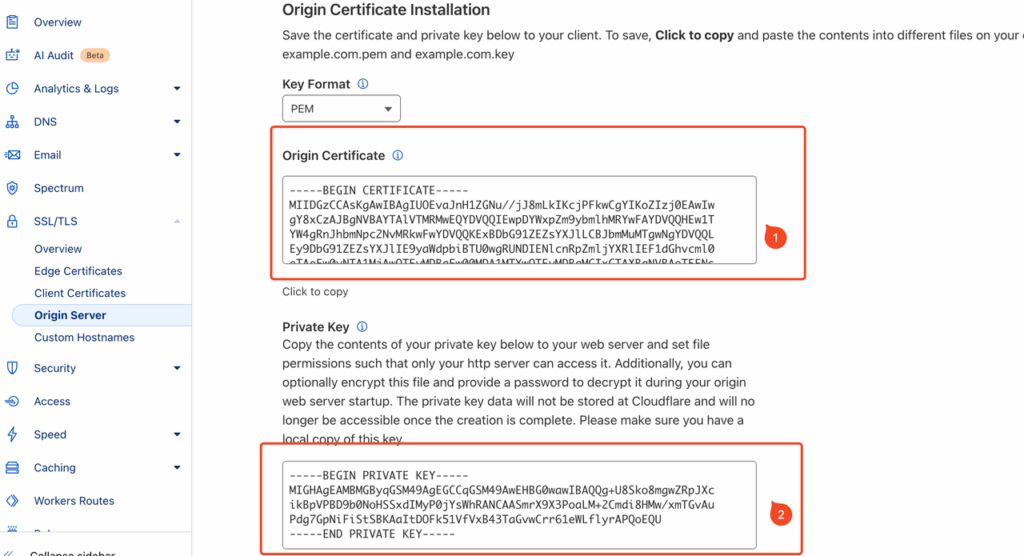

所以这里需要配置的证书为内部服务器信任证书,而非客户浏览器的证书,即Cloudflare产品中生成的源服务器信任内部证书。具体配置方式如下:

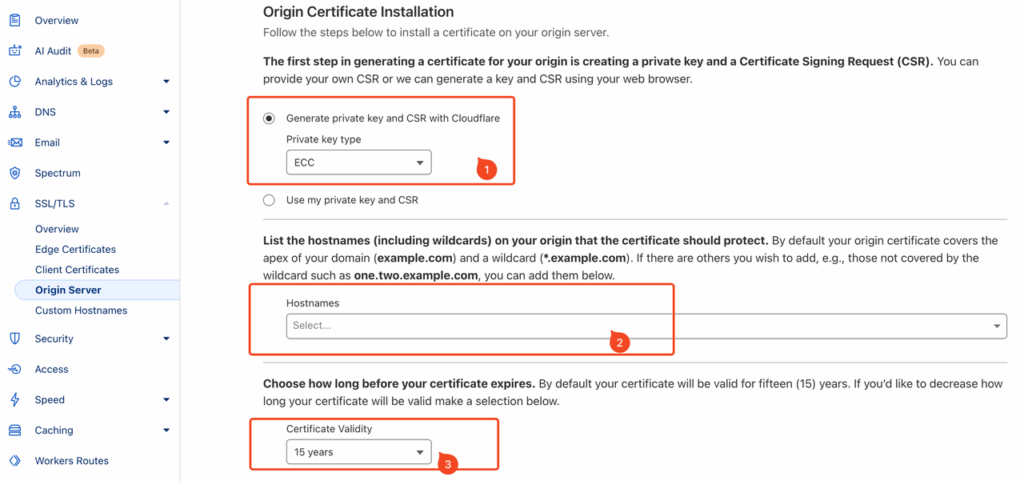

- 进入Cloudflare主页,选择您配置的域名,点击左侧菜单

SSL/TLS->Origin Server; - 点击

Create Certificate,填写需要创建的域名证书信息

- Generate Private Key:建议选择

ECC,也兼容RSA; - Hostnames:填写你需要生成的对应站点,比如

site.demo.com、*.demo.com等; - Certifcate Validaity:建议选择默认值15年;

- 生成后将

Origin Certificate和Private Key保存下来(建议做好备份),跳过这个步骤后Private Key将无法再次看到; - 将刚才保存的

Origin Certificate和Private Key通过CORAOOL域名绑定配置中的上传,完成配置

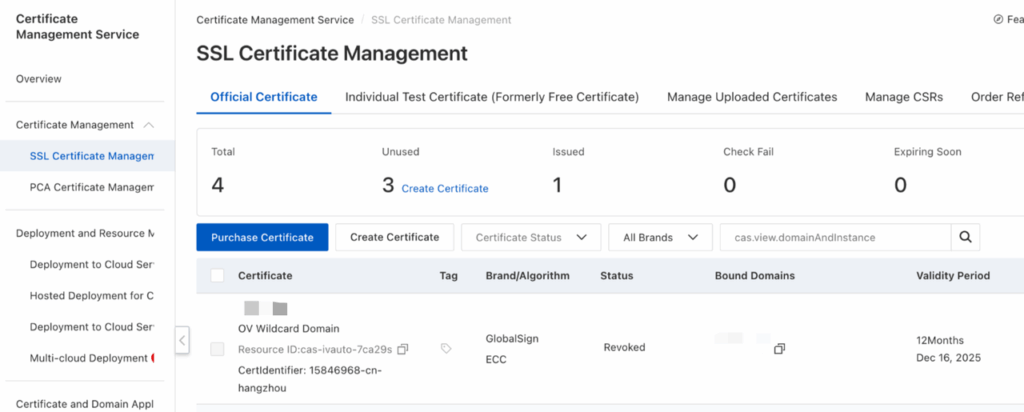

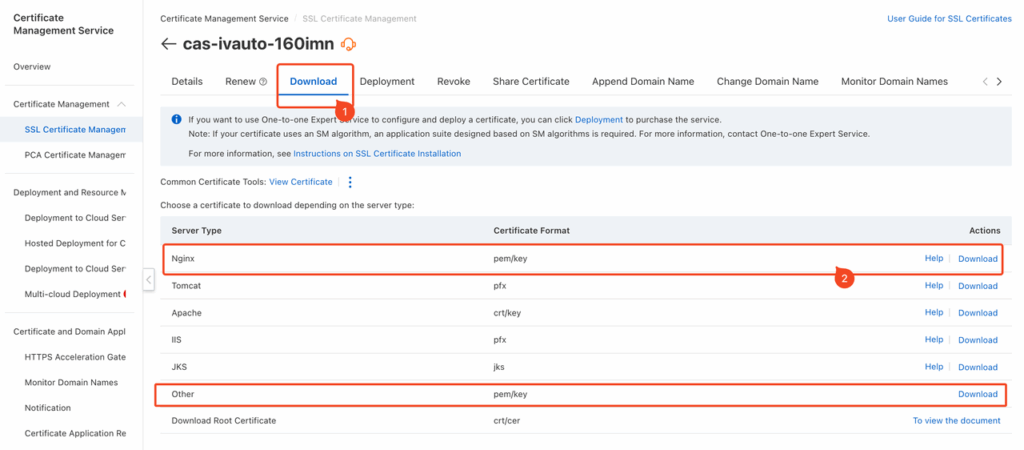

3.3 案例:DNS Only直连

如果您当前使用的AWS/AliDNS/Cloudflare产品的标准DNS服务,那么这里配置HTTPS域名证书需要提供的您需要托管站点的SSL证书,有两个选择:

- 推荐:单独为您配置的站点域名生成一个证书(可以是免费信任级别相对高的授信机构,也可以是购买一个单独的企业级证书),比如

sub.a.com的域名证书 - 复用您的企业站点泛域名证书,比如

*.a.com的泛域名证书

具体操作如下:

- 登录对应SSL服务商的控制台,比如ALIYUN的https://yundun.console.aliyun.com/?p=cas#/certExtend/buy/

- 选择已有的证书,选择下载,格式选择pem/key格式

- 将PEM和KEY分别按照文件,上传到活动管理内的证书管理

Comments (0)